Bezsensowna wojna z amerykańskimi firmami

15 maja 2015, 09:12Dziennikarz ComputerWorlda wzywa Unię Europejską do opamiętania się i zaprzestania urzędniczej walki z firmami technologicznymi z USA. Preston Gralla pyta, co wspólnego mają Facebook, Apple, Google, Amazon i Netflix. Oczywiście to amerykańskie firmy, a łączy ich fakt, że wszystkie znalazły się na celowniku europejskich urzędników.

Tańszy Office 2010 u partnerów Microsoftu

15 czerwca 2010, 12:07Dzień przed oficjalną premierą pakietu MS Office 2010 dla klientów indywidulanych partnerzy Microsoftu na własną rękę zaproponowali obniżki. Koncern z Redmond nie ma zamiaru promować w ten sposób swojego oprogramowania, jednak jego partnerzy mają w tym zakresie wolną rękę.

Poznaliśmy kolejne szczegóły przełomowego przeszczepu nerki świni człowiekowi

21 października 2021, 17:24Stoimy na ramionach gigantów, powiedział podczas zakończonej niedawno konferencji prasowej doktor Robert Montgomery, autor pierwszego udanego przeszczepu organu od świni do człowieka, który nie został natychmiast odrzucony. Sukces zespołu z NYU Langone Health to niezwykle ważny krok na drodze do zapewnienia dostępności organów do przeszczepu

Odkryto hormon różnicujący cukier i słodzik

12 czerwca 2015, 06:23Naukowcy z Uniwersytetu Michigan odkryli, jak mózg muszki owocowej odróżnia cukier od słodzika. Ponieważ w powiększonej skali "maszyneria molekularna" występuje również w przewodzie pokarmowym i mózgu ludzi, prof. Monica Dus uważa, że u nas może zachodzić analogiczne zjawisko.

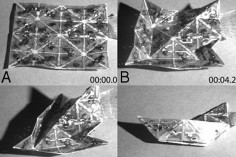

Kształty programowalne

29 czerwca 2010, 16:32Naukowcy z Uniwersytetu Harvarda oraz Massachusetts Institute of Technology (MIT) stworzyli programowalne materiały, które mogą przybierać zadane kształty bez pomocy ludzkich rąk. Uczeni zaprezentowali pojedynczą płachtę materiału przybierającą kształt łódki bądź samolotu.

NASA dofinansuje projekty 3 prywatnych stacji kosmicznych

3 grudnia 2021, 16:16NASA wybrała trzy firmy, które mają opracować koncepcje komercyjnych stacji kosmicznych i innych podobnych instalacji w przestrzeni pozaziemskiej. Podpisanie umów Space Act Agreement ma na celu ułatwienie rozwoju komercyjnego rynku na niskiej orbicie okołoziemskiej. Wybrane przedsiębiorstwa otrzymają w pierwszym etapie finansowania 415,6 miliona dolarów.

Coraz więcej szkodliwego kodu na Androida

3 lipca 2015, 11:12Android cieszy się olbrzymią popularnością nie tylko wśród użytkowników, ale też wśród cyberprzestępców. Eksperci z firmy G DATA informują, że samym tylko I kwartale bieżącego roku zidentyfikowali 440 000 nowych fragmentów złośliwego kodu skierowanego przeciwko Androidowi. To o 6,4% więcej niż kwartał wcześniej.

Aleksander przegrał z bakterią?

19 lipca 2010, 10:02Antoinette Hayes z Pfizer Research uważa, że za śmierć Aleksandra Wielkiego odpowiada trucizna z wód Styksu. Amerykanka twierdzi, że do zgonu sławnego wodza doszło przez wtórny metabolit bakterii Micromonospora echinospora - kalicheamycynę.

Brytyjczycy chwalą się odkryciem rzadkiej rzymskiej rzeźby

28 stycznia 2022, 15:23W lipcu ubiegłego roku na budowie brytyjskiej szybkiej kolei HS2 w miejscowości Twyford w Buckinghamshire archeolodzy trafili na – jak się wydawało – rozkładający się kawałek drewna Gdy go jednak wydobyli z ziemi, ich oczom ukazała się drewniana rzymska rzeźba antropomorficzna.

Hakowanie peceta komórką

29 lipca 2015, 10:04Izraelscy eksperci ds. bezpieczeństwa pokazali, w jaki sposób za pomocą tradycyjnego telefonu komórkowego (nie smartfonu) można dokonać ataku na komputer. Nie ma przy tym potrzeby wykorzystywania Wi-Fi, Bluetootha, USB czy połączenia kablowego.